Loại mã độc mã hóa dữ liệu của nạn nhân để tống tiền (ransomware) đang tràn vào Việt Nam với nhiều biến thể. Người dùng sẽ mất gì?

|

| Ảnh minh họa: Kaspersky Lab |

Một sáng đẹp trời, bạn mở máy tính tại công sở để hoàn tất kế hoạch kinh doanh và hợp đồng quan trọng nhưng không thể nào mở được các tập tin lưu trữ. Máy tính hiển thị thông báo đã bị chiếm giữ và yêu cầu nộp tiền chuộc vài trăm đôla Mỹ để khôi phục dữ liệu trong 24-48 giờ, sau thời gian này dữ liệu sẽ bị xóa xổ vĩnh viễn. Bạn trở thành nạn nhân của mã độc tống tiền.

Mã độc tống tiền không chỉ đe dọa người dùng máy tính mà cả smartphone hay tablet. Nguy hiểm hơn, những phản hồi từ người dùng tại VN cho thấy loại mã độc nguy hiểm này đã "du hành" tới Việt Nam.

Bùng nổ Ransomware

Mã độc mã hóa dữ liệu tống tiền nạn nhân (gọi chung là ransomware) xuất hiện những hình thể đầu tiên cách đây gần 9 năm, khác biệt với các loại mã độc truyền thống âm thầm đánh cắp thông tin hay dữ liệu của nạn nhân như trojan (ẩn mình thu thập dữ liệu), backdoor (mã độc tạo cửa sau trên hệ thống để thâm nhập) hay keylogger (ghi nhận các thao tác bàn phím của nạn nhân), ransomware buộc nạn nhân phải nộp tiền chuộc cho chủ nhân của chúng, thu về nhiều triệu USD cho tội phạm mạng chỉ tính riêng năm 2014 (theo báo cáo bảo mật HP Cyber Risk 2015).

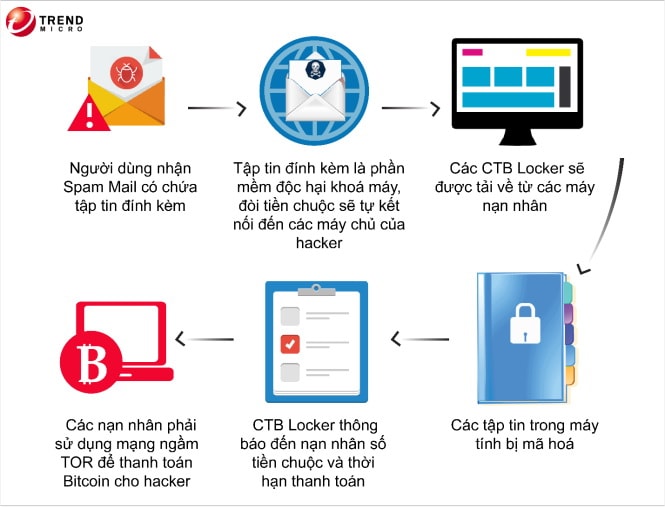

Thông báo đòi tiền chuộc của loại ransomware CTB-Locker - Nguồn: Trend Micro

Ransomware bắt đầu tạo được sự chú ý từ năm 2010, và theo dần các năm 2011, 2012 và 2013, các biến thể ransomware sinh sôi nảy nở đồng thời mở rộng phạm vi lây nhiễm ra nhiều quốc gia. Những đại diện nổi tiếng của loại mã độc tống tiền (ransomware) gồm: CryptoLocker, CryptoWall, TeslaCrypt và Reveton cùng rất nhiều biến thể của chúng.

Năm 2014 là giai đoạn trưởng thành của mã độc tống tiền, về khả năng, mức độ tinh vi và phạm vi lây nhiễm mở rộng từ máy tính sang thiết bị di động như smartphone Android. Ransomware xuất hiện trong hầu hết các báo cáo bảo mật từ những tổ chức và công ty bảo mật.

Ransomware lây nhiễm ra sao?

Theo các nhà nghiên cứu từ công ty bảo mật Kaspersky Lab, một trong những đơn vị theo dõi xuyên suốt quá trình hình thành và phát triển của các loại mã độc tống tiền, tội phạm mạng thường rải thảm ransomware qua thư rác (spam) và những website nhúng mã độc chia sẻ qua mạng xã hội.

Ngoài ra, những mạng máy tính bị chiếm giữ (hack) chịu sự điều khiển từ xa của tội phạm mạng (mạng botnet) cũng góp phần lớn phát tán ransomware, như Onion, một biến thể ransomware do Kaspersky phát hiện năm 2014 có khả năng lẩn tránh truy vết qua mạng ẩn danh Tor, phát tán qua mạng "máy tính ma" (botnet) Andromeda.

Phương thức nộp tiền chuộc được tội phạm mạng sử dụng là tiền kỹ thuật số Bitcoin (BTC) nhằm tránh truy vết.

|

| Chu trình phát tán và lây nhiễm, đòi tiền chuộc của ransomware - Nguồn: Trend Micro |

Có thể phòng tránh

Khi ransomware đã thâm nhập và mã hóa dữ liệu quý giá thì cánh cửa cứu vãn đã khép lại. Do đó, cần chặn chúng từ những cửa ngỏ phát tán như thư rác, những liên kết (link) gây tò mò qua mạng xã hội... Luôn sử dụng các chương trình diệt virus kèm tường lửa (firewall) để ngăn chặn mã độc thâm nhập.

Ngoài ra, các chuyên gia Kaspersky khuyến cáo người dùng cần sao lưu dữ liệu quan trọng thường xuyên. Sao lưu sang các ổ cứng gắn ngoài hoặc sao lưu "lên mây" (Google Drive, Dropbox, Box.net, iCloud...). Nếu lỡ dữ liệu bị bắt cóc đòi tiền chuộc, bạn vẫn có bản sao lưu .

Cuối cùng, thường xuyên cập nhật tin tức cảnh báo về các biến thể và những "chiêu trò" mới của ransomware để phòng tránh.

Theo Tuổi trẻ